I ransomware sono virus informatici che rendono inaccessibili i dati dei computer infettati e chiedono il pagamento di un riscatto per ripristinarli.

Con la parola ransomware viene indicata una classe di malware, software “malevoli”, che rende inaccessibili i dati dei computer infettati e chiede il pagamento di un riscatto, in inglese “ransom”, per ripristinarli.

Tecnicamente sono Trojanhorse crittografici ed hanno come unico scopo l’estorsione di denaro, attraverso un “sequestro di file”, attraverso la cifratura che, in pratica, rende il pc inutilizzabile.

Da notare che per chi crea e diffonde questi virus, se dovesse essere scoperto dalle forze dell’ordine, dovrà rispondere del grave reato dell’estorsione.

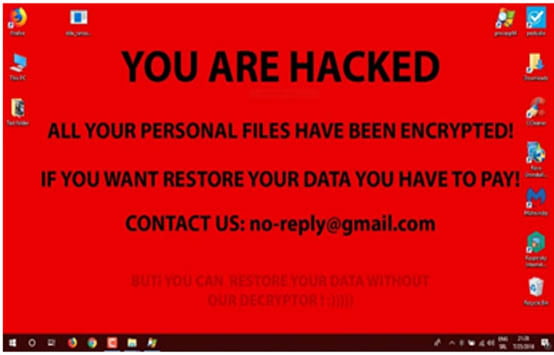

Al posto del classico sfondo vedremo comparire un avviso che sembra provenire dalla polizia o da un’altra organizzazione di sicurezza e propone un’offerta. In cambio di una password in grado di sbloccare tutti i contenuti, intima di versare una somma di denaro abbastanza elevata (comunque quasi sempre sotto i 1.000 euro): in genere la moneta usata è il bitcoin, la valuta elettronica.

L’obiettivo dei malintenzionati è, quindi, quello di batter cassa.

Come si prende un ransoware?

Uno dei principali canali di diffusione dei ransomware sono i banner pubblicitari dei siti con contenuti per adulti. Ma vengono usate anche email (in maniera molto simile alle email di phishing) che ci invitano a cliccare su un determinato link o a scaricare un certo file: posta elettronica e, ultimamente, PEC che viene mascherata in modo che risulti inviata da qualcuno di cui ci fidiamo, ad esempio un collega di lavoro.

Inoltre, i cybercriminali non si riservano di sfruttare delle vulnerabilità presenti nei vari programmi – come Java, Adobe Flash e Adobe Acrobat – o nei diversi sistemi operativi. In quest’ultimo caso, il software malevolo si propaga in maniera autonoma senza che l’utente debba compiere alcuna azione.

I vettori d’infezione utilizzati dai ransomware sono sostanzialmente i medesimi usati per gli altri tipi di attacchi malware:Il più diffuso, perché purtroppo funziona molto bene, sono le email di phishing: attraverso questa tecnica, che sfrutta il social engineering (ingegneria sociale) vengono veicolati oltre il 75% dei ransomware.

A tutti noi sarà capitato di ricevere email da spedizionieri, o con false bollette allegate. Sono evidentemente email di phishing, ma le statistiche ci dicono che nel 30% dei casi questi messaggi vengono aperti dagli utenti ed addirittura in oltre il 10% dei casi vengono cliccati anche gli allegati o i link presenti nelle email, permettendo così l’infiltrazione del malware!

Attraverso la navigazione su siti compromessi: il cosiddetto “drive-by download” (letteralmente: scaricamento all’insaputa) da siti nei quali sono stati introdotti (da parte di hacker che sono riusciti a violare il sito) exploit kit che sfruttano vulnerabilità dei browser, di Adobe Flash Player, Java o altri. Si presentano, per esempio come banner pubblicitari o pulsanti che ci invitano a cliccare. A quel punto verremo indirizzati su siti malevoli, diversi dall’originale, ove avverrà il download del malware.

All’interno (in bundle) di altri software che vengono scaricati: per esempio programmi gratuiti che ci promettono di “crackare” software costosi per utilizzarli senza pagare. È una pratica che oggi è diventata assai pericolosa, perché il crack che andremo a scaricare sarà un eseguibile (.exe) dentro il quale ci potrebbe essere anche una brutta sorpresa.

Attacchi attraverso il desktop remoto (RDP: remote desktop protocol, in genere sulla porta 3389): sono attacchi con furto di credenziali (in genere di tipo “brute force”) per accedere ai server e prenderne il controllo. Uno dei più noti è LOKMANN.KEY993.

Come proteggersi dai ransonware: tre punti chiave

- La miglior protezione è la prevenzione. Il primo passo da fare è aggiornare sempre sia il nostro antivirus che il sistema operativo.

- Utile è anche un backup dei dati, cioè una copia dei propri file. Un’operazione che va eseguita periodicamente in un hard disk esterno, ad esempio una chiavetta Usb.

In questo modo, se il ransomware dovesse infettare il pc, una copia dei dati rimarrebbe protetta, dandoci l’opportunità di ripristinarli all’occorrenza. - Se si viene attaccati, invece, le buone pratiche dicono che non bisogna mai pagare il riscatto.

Ma rivolgersi a un’azienda che si occupa di sicurezza informatica. Ecco un approfondimento però sulle valutazioni da fare se pagare o no in caso di attacco ransowmare. - Nonostante la virulenza e la diffusione dei ransomware, ci sono semplici regole pratiche che ci possono aiutare ad evitarli. Le elencheremo qui in sintesi:

- Non aprire mai gli allegati di email di dubbia provenienza. Nel dubbio è consigliabile chiedere al mittente se quella email è autentica!

- Fare attenzione alle email provenienti anche da indirizzi noti (potrebbero essere stati hackerati secondo una modalità di falsificazione nota come “spoofing”).

- Abilitare l’opzione “Mostra estensioni nomi file” nelle impostazioni di Windows: i file più pericolosi hanno l’estensione .exe, .zip, js, jar, scr, ecc. Se questa opzione è disabilitata non riusciremo a vedere la reale estensione del file.

- Disabilitare la riproduzione automatica (“autorun”) di chiavette USB, CD/DVD e altri supporti esterni e, più in generale, evitare di inserire questi oggetti nel nostro computer se non siamo certi della provenienza.

Questa modalità di attacco si chiama “Baiting”: consiste nell’utilizzare un’esca per una persona in grado di accedere ad un determinato sistema informatico (una sorta di cavallo di Troia). In pratica viene lasciato incustodito in un luogo comune (ingresso dell’azienda, mensa, bagno pubblico) un supporto di memorizzazione come una chiavetta USB o un hard disk contenenti malware (che si attiveranno appena l’oggetto sarà collegato al computer).

E la curiosità umana fa sì che in molti casi questa esca (bait) funzioni e la persona inserisca la chiavetta sconosciuta nel proprio computer… - Disabilitare l’esecuzione di macro da parte di componenti Office (Word, Excel, PowerPoint). Una macro malevola potrebbe essere contenuta in un allegato in formato Office ed attivarsi automaticamente a seguito di un nostro clic.

- Aggiornare sempre i sistemi operativi ed i browser. In generale è buona regola installare sempre e subito le “patch” (gli aggiornamenti) di sicurezza che ci vengono proposti dai produttori dei software che abbiamo installati.

- Utilizzare – quando possibile – account senza diritti da amministratore: se viene violato un account con privilegi ed accessi di amministratore, l’attaccante potrà utilizzare gli stessi privilegi per compiere più azioni e fare maggiori danni. Viceversa, un utente non-amministratore ha privilegi limitati e le stesse limitazioni si trasferiranno in mano all’attaccante

- Installare servizi Antispam efficaci ed evoluti. Non riusciranno a bloccare tutte le email di phishing, ma i migliori riescono a raggiungere un’efficienza comunque superiore al 95%.

- Implementare soluzioni di tipo “User Behavior Analytics” (UBA) sulla rete aziendale (analisi anomalie traffico web). Questi strumenti rappresentano oggi la protezione più avanzata contro i ransomware.

È noto infatti che questi malware presentano una serie di comportamenti tipici (accesso/scrittura a cartelle di sistema, collegamento a server esterni per il download dei file di criptazione, ecc.).

Gli UBA analizzano perciò il comportamento di ciascun computer dell’azienda e sono in grado di capire se si stanno verificando eventi “anomali” (quali per esempio un traffico dati superiore alla media, l’accesso ad indirizzi IP classificati come malevoli, l’accesso e la scrittura in cartelle di sistema che non dovrebbero essere utilizzate). Alla rilevazione di eventi anomali e sospetti, possono isolare il computer incriminato e bloccare (quantomeno circoscrivere) l’attacco. - Implementare l’uso di Sandboxing: questi strumenti sono in genere presenti nei sistemi UBA (di cui al punto precedente) e consentono di analizzare in un ambiente isolato (appunto la “sandbox”) i file sospetti in entrata.

- Assicurarsi che i plugin che si utilizzano (Java, Adobe Flash Player, ecc.) siano sempre aggiornati. Questi plugin – è noto – rappresentano una via d’ingresso preferenziale per la maggior parte dei cyber attacchi. Averli sempre aggiornati riduce le vulnerabilità di cui sono affetti (anche se non le elimina completamente).

- Fare sempre attenzione prima di cliccare su banner (o finestre pop-up) in siti non sicuri. Come ho già spiegato, i ransomware ci possono colpire non solo attraverso il phishing, ma anche visitando siti che sia stati “infettati”, con la modalità definita “drive-by download”.

- Backup frequente dei propri dati. Questa è una regola fondamentale: se nonostante tutto un ransomware riesce a colpirci, l’unica salvezza è aver i propri dati salvati in un altro luogo. Ed è importante che il backup venga eseguito spesso ed in modo completo. In assenza di un backup rimane solo l’opzione di pagare il riscatto.

Cosa fare se siamo stati colpiti da un ransonware

In questa malaugurata ipotesi (ma potrebbe sempre accadere), le opzioni sono sostanzialmente quattro:

- Ripristinare i file da un backup (la soluzione migliore, l’unica che dovrebbe prendere in considerazione un’azienda ben organizzata).

- Cercare un “decryptor” in rete per decriptare i file (funziona solo in alcuni casi).

- Non fare nulla e perdere i propri dati.

- Pagare il Riscatto (“Ransom”).

Vediamole più in dettaglio:

1) Ripristinare i file da un backup

È la soluzione migliore, l’unica che dovrebbe essere presa in considerazione se abbiamo operato con attenzione e ci siamo organizzati con una corretta gestione di salvataggio periodico dei nostri dati. Ovviamente per fare un ripristino è necessario avere una copia di backup che sia disponibile, recente e funzionante.

Anche nello scenario peggiore di mancanza di un backup, conviene fare un’indagine approfondita che ci potrebbe far recuperare copie dei file più importanti. Potremmo recuperarli dal cloud (Dropbox ed altri cloud ci possono aiutare, perché prevedono il “versionamento” dei file, quindi si può recuperare una versione precedente, non cancellata dal ransomware.

Se siamo in possesso di un backup utilizzabile, occorre però procedere ad una bonifica della macchina (o delle macchine) infettate, prima del ripristino dei dati. La bonifica può essere fatta con più scansioni antivirus per assicurarsi che il software dannoso sia stato rimosso, ma per essere certi al 100% che non ci siano più tracce di qualsiasi tipo di malware, è consigliabile procedere ad una formattazione completa della macchina attaccata. Solo a questo punto si può procedere al ripristino dei dati da backup.

2) Cercare un “decryptor” in rete per decriptare i file

La grande proliferazione delle varietà di ransomware nel corso di questi ultimi 2-3 anni ha fatto sì che i maggiori vendor di sicurezza mondiali abbiamo cercato di trovare gli “antidoti” a questi malware.

Ed in alcuni casi ci sono anche riusciti: per alcune versioni di ransomware meno recenti sono stati creati (e resi disponibili in rete) programmi e tool in grado di recuperare i file crittografati. Si tratta comunque di procedure non elementari e spesso complesse, che raramente hanno successo con i ransomware più recenti e meglio realizzati. Dopo tutto, anche gli hacker leggono gli stessi blog e forum di sicurezza e aggiornano i loro prodotti per renderli inattaccabili ai decrypter.

Per esempio: le prime versioni di Petya avevano punti deboli nella chiave di cifratura e questo permetteva di ricavare la chiave crittografica. Nelle versioni successive gli hacker hanno chiuso questa falla. Anche il ransomwareTeslaCrypt (uno dei più diffusi) aveva delle debolezze che permettevano di recuperare la chiave privata con alcuni tools appositi (TeslaDecoder, TeslaCrack, ecc.). Dalla versione 3.0 di TeslaCrypt questo difetto è stato eliminato e la crittografia AES 256 bit ha reso impossibile qualsiasi recupero della chiave di decriptazione.

Quindi questa opzione ha basse probabilità di successo (praticamente nessuna se la cifratura è stata fatta con algoritmi di crittografia forte come AES 256, Salsa20 o altri), ma può valere comunque la pena di tentare una ricerca in rete.

Segnalo a questo scopo l’utilissimo sito “No More Ransom!” https://www.nomoreransom.org/it/index.html .

È stato creato nel 2016 dal National High Tech Crime Unit della polizia olandese, dall’ EuropeanCybercrime Centre dell’Europol, e da due aziende di sicurezza informatica, Kaspersky Lab e McAfee, con l’obiettivo di aiutare le vittime del ransomware a recuperare i loro dati criptati, senza dover pagare i criminali.

Facendo una ricerca nel sito, o caricandovi un nostro file criptato, potremo trovare (se esiste!) il decryptor per decifrare – gratuitamente – i file.

Non fare nulla e perdere i propri dati

Non è una scelta entusiasmante e quasi mai la si può fare, soprattutto per un’azienda. A meno che i dati criptati non siano veramente di scarsa importanza. Anche se dovessimo optare per questa soluzione, consiglio comunque di:Togliere dalla macchina il disco con i file compromessi e metterlo da parte: potrebbe succedere che in futuro qualcuno riesca a trovare il decryptor per decifrare quei nostri file, che potrebbero essere recuperati. Potrebbero passare mesi, ma potrebbe accadere…

Oppure (per lo stesso motivo) fare un backup dei file crittografati e poi bonificare comunque la macchina.

4) Pagare il Riscatto

È ovviamente la soluzione peggiore, quella alla quale non si dovrebbe mai arrivare: se paghiamo alimentiamo la criminalità e la rendiamo ancora più ricca e forte.

Ma anche pagando non si ha nessuna garanzia di riavere i propri dati: ricordiamoci sempre che dall’altra parte ci sono dei criminali. Come ho detto precedentemente, anche pagando esiste un 20% di probabilità che non ci venga data la chiave di decriptazione.

Rubrica informatica a cura di Antonio Fantucchio